Ihr Kryptoprodukt nach FIPS 140-3 geprüft

Möchten Sie Produkte mit Verschlüsselungskomponenten in den USA vertreiben, benötigen Sie in der Regel eine Zertifizierung nach FIPS 140-3. Das Zertifikat bescheinigt, dass ein kryptografisches Modul spezifische Sicherheitsanforderungen erfüllt und durch einen unabhängigen Dritten auf deren Einhaltung getestet wurde.

Unsere Expert:innen prüfen Ihre Kryptoalgorithmen und kryptografischen Module nach dem internationalen Standard FIPS 140-3. Dabei ist unser Testlabor das einzige in Deutschland, das vom National Institute of Standards and Technology (NIST, USA) für die Prüfung und Validierung gemäß FIPS PUB 140-3 zugelassen ist.

![]() Erfüllung der Anforderungen an Kryptografiemodule

Erfüllung der Anforderungen an Kryptografiemodule

Eine unabhängige Validierung nach FIPS 140-3 zeigt, dass Ihr Produkt die speziellen Anforderungen an kryptografische Module erfüllt.

![]() Erhöhtes Vertrauen & Wettbewerbsvorteile

Erhöhtes Vertrauen & Wettbewerbsvorteile

Mit einer Validierung belegen Sie, dass Sie die obligatorischen Anforderungen an die Verarbeitung sensibler, aber nicht klassifizierter (SBU) Informationen erfüllen.

![]() Demonstration Ihres Engagements für Cybersicherheit

Demonstration Ihres Engagements für Cybersicherheit

Sie demonstrieren Ihr Cybersicherheits-Engagement sowie Ihre Fähigkeit, Kunden bei der Gewährleistung eines hohen Maßes an Systemsicherheit zu unterstützen.

Kostenfreies Whitepaper FIPS 140-3

Inhalte des kostenlosen Whitepapers:

- Was ist FIPS 140-3?

- Die vier Security Level nach FIPS 140-3

- Unterschiede zwischen FIPS 140-2 & FIPS 140-3

- Die Bedeutung von FIPS 140-3 für die Cybersicherheit

- Zertifizierungsprogramme in der Übersicht

- TÜVIT-Leistungen zu FIPS 140-3

- In sechs Schritten zum FIPS-Zertifikat

- Die optimale Vorbereitung auf eine FIPS 140-3 Validierung

Download

Was ist FIPS 140-3?

FIPS (Federal Information Processing Standard) 140-3 ist ein vom National Institute of Standards and Technology (NIST) der USA entwickelter Standard, der grundlegende Anforderungen an kryptografische Produkte festlegt.

Er ist für alle US-Bundesorganisationen und -behörden verbindlich, die auf Kryptografie basierende Sicherheitssysteme zum Schutz sensibler Daten einsetzen. Daher sollte der Standard bereits bei der Entwicklung und Implementierung von kryptografischen Modulen zugrunde gelegt werden.

FIPS 140-3 hat sich zu einer weltweiten De-facto-Norm entwickelt und kommt in unterschiedlichen Branchen, wie beispielsweise dem Finanzsektor oder dem Gesundheitswesen, zum Einsatz. Die Norm enthält 4 qualitativ ansteigende Sicherheitsstufen, die ein breites Spektrum an möglichen Anwendungen und Umgebungen abdecken.

Die 4 Sicherheitsstufen (Security Level) nach FIPS 140-3:

Verwendung & korrekte Implementierung von mindestens einem zugelassenen Verschlüsselungsalgorithmus

Grundlegende Sicherheitsanforderungen auf Firmware- oder Softwareebene, um unbefugten Zugriff zu verhindern

Anforderungen aus Level 1

+ Verwendung einer rollenbasierten Authentifizierung

+ Implementierung physischer Sicherheitsmechanismen

+ Nutzung eines Mechanismus zur Erkennung von Manipulationen

Anforderungen aus Level 2

+ Verwendung einer identitätsbasierten Authentifizierung

+ Umsetzung physischer Manipulationssicherheit & widerstandsfähiges Gehäuse/Beschichtung

+ Mechanismus zur Erkennung von und Reaktion auf Spannungs- bzw. Temperaturabweichungen

Anforderungen aus Level 3

+ Verwendung einer Multi-Faktor-Authentifizierung

+ Umsetzung physischer Sicherheitsmechanismen gegen anspruchsvollste Angriffe

Ihre Vorteile auf einen Blick

Unabhängiger Nachweis über IT-Sicherheit

Eine Zertifizierung nach FIPS 140-3 belegt, dass Sie die kryptografischen Sicherheitsstandards ernst nehmen & erfüllen.

Erfüllung gesetzlicher Anforderungen

Mit einer Zertifizierung nach FIPS 140-3 erfüllen Sie die Mindestanforderungen an kryptografische Module des Information Technology Management Reform Acts.

Zugang zum US-amerikanischen & kanadischen Markt

Ein FIPS 140-3-Zertifikat ist für viele staatliche Anwendungen in den USA & Kanada, aber auch darüber hinaus, verbindlich.

Identifizierung von Schwachstellen

Im Rahmen einer Prüfung decken Sie bestehende Sicherheitslücken & Optimierungspotenziale auf.

Schutz sensibler, nicht klassifizierter Informationen

Sie weisen nach, dass Sie sensible, nicht klassifizierte Informationen besonders & erfolgreich schützen.

Erhöhtes Vertrauen bei Anwender:innen

Ein auf IT-Sicherheit getestetes Produkt führt zu einem höheren Vertrauen bei Anwender:innen & Wettbewerbsvorteilen.

Unsere Leistungen zu FIPS 140-3

Workshop zur Vorvalidierung

■ Überblick über die Anforderungen & den Prozess

■ Bewertung der Zertifizierungsreife

■ Identifizierung erforderlicher Modul-Updates

■ Überprüfung der ESV-Anforderungen, falls erforderlich

Validierungsprüfung von Kryptoalgorithmus-Implementierungen (CAVP)

■ Rein funktionale Prüfung Ihrer Krypto-Implementierung (nur für "Approved Functions")

■ Koordinierung mit CAVP (CAVP-Zertifikate als Voraussetzung für eine vollständige Modulvalidierung)

Validierungsprüfung von kryptografischen Modulen (CMVP)

■ Vollständige Prüfung funktionaler Anforderungen

■ Überprüfung der Dokumentation

■ Umfangreiche Prüfung des Quellcodes

■ Physische Prüfung (je nach Modultyp & angestrebtem Sicherheitslevel)

■ Koordinierung mit CMVP

Entropie-Validierungstests (ESV)

■ Prüfung aller Typen von Entropiequellen

- NIST SP800-90B: Nicht-deterministische Zufallsbit-Generatoren (NRBGs)

■ Koordinierung mit CMVP

Ergänzende Dienstleistungen

■ Gap-Analysen

■ Workshop zur Dokumentation

■ Unterstützung nach der Validierung

■ Aufrechterhaltung der Zertifizierung

"FIPS Inside"

■ Verifizierung der Verwendung eines validierten kryptografischen Moduls

■ Kurzfristige Validierung von kryptografischen Modulen (anwendbar, wenn keine zusätzlichen Sicherheitsdienste implementiert sind & validiert werden müssen)

■ Analyse der Erfüllung der Anforderungen

Weitere Informationen auf der offiziellen NIST-Seite.

Der Weg zum FIPS-Zertifikat

1.

Beauftragung

Sie beauftragen TÜVIT als akkreditierte Prüfstelle für Cryptographic & Security Testing mit der Prüfung nach FIPS 140-3.

2.

Prüfung der Implementierung

Nachdem Sie uns das zu prüfende Modul zur Verfügung gestellt haben, führen unsere Expert:innen einen Konformitätstest durch & erstellen einen Testbericht.

3.

Überprüfung durch CMVP

Im nächsten Schritt reichen wir den Testbericht sowie weitere benötigte Unterlagen beim CMVP ein, die dann durch zugewiesene CMVP-Prüfer:innen beurteilt werden.

4.

Abstimmung TÜVIT & CMVP

Unsere Expert:innen gehen mit dem CMVP in den Austausch & erhalten eine Rückmeldung in Bezug auf den Testbericht.

5.

Erfolgreiche Validierung

Abschließend bestätigt das CMVP die erfolgreiche Prüfung Ihres Kryptomoduls nach FIPS 140-3.

CMVP, CAVP & ESV im Überblick

Das CMVP bietet eine Zertifizierung durch Validierungstests der funktionalen Anforderungen und der Herstellerdokumentation, Quellcodeuntersuchungen & -prüfungen sowie – je nach Modultyp und angestrebter Sicherheitsstufe – physische Tests.

Im Rahmen des Programms können 5 verschiedene Modultypen zertifiziert werden:

■ Hardware-Module

■ Software-Module

■ Firmware-Module

■ Hybrid-Software-Module

■ Hybrid-Firmware-Module

CAVP beinhaltet Validierungstests für zugelassene (d.h. FIPS-zugelassene und NIST-empfohlene) kryptografische Algorithmen sowie ihre einzelnen Komponenten. CAVP kann dabei nur für die Prüfung von Algorithmen herangezogen werden, ist jedoch obligatorisch und der erste Schritt einer kryptografischen Modulvalidierung nach CMVP.

Die Validierung der Entropiequelle ist ein neuer Bereich im Rahmen des Cryptographic Module Validation Program, der vom NIST bereitgestellt wird. Die Prüfung ist erforderlich, wenn ein Modul über eine eigene Entropiequelle verfügt.

Entsprechende Validierungstests dürfen nur von NIST/NVLAP-akkreditierten Prüflaboren – wie TÜVIT – durchgeführt werden.

Häufig gestellte Fragen (FAQ):

Bei einer Modulvalidierung im Rahmen von CMVP dauert es – je nach Sicherheitsstufe (und den damit verbundenen Tests) – in der Regel 4-8 Monate, bis der Bericht bei CMVP eingereicht werden kann.

Der FIPS 140-3-Standard definiert 5 verschiedene Modultypen, die im Rahmen des CMVP-Programms zertifiziert werden können: Hardware-, Software-, Firmware-, Hybrid-Software- oder Hybrid-Firmware-Module.

Eine Implementation Guidance enthält verbindliche Interpretationen der Norm, der abgeleiteten Testanforderungen und der referenzierten kryptografischen Standards und muss vom Anbieter berücksichtigt werden.

Die OE ist die Gesamtheit von Software und Hardware, einschließlich eines Betriebssystems, die für den sicheren Betrieb des Moduls erforderlich ist.

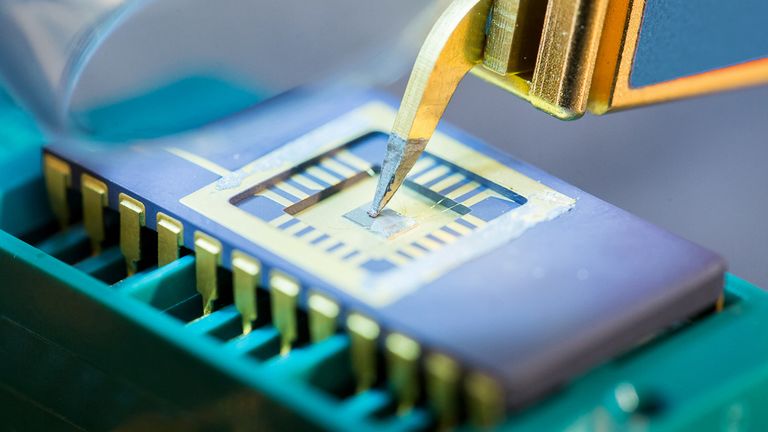

Physische Sicherheitskomponenten sind physische Darstellungen von kryptografischen Modulen. Sie können als Einzelchip (ein einzelner integrierter Schaltkreis) als eigenständiges Gerät verwendet werden oder in ein Gehäuse oder ein Produkt eingebettet sein, das möglicherweise nicht physisch geschützt ist. Beispiele hierfür sind einzelne IC-Chips oder Chipkarten mit einem einzelnen IC-Chip.

Eingebettete kryptografische Module mit mehreren Chips sind physische Komponenten, bei denen zwei oder mehr IC-Chips miteinander verbunden sind und die in ein Gehäuse oder ein Produkt eingebettet sind, das möglicherweise nicht physisch geschützt ist. Beispiele hierfür sind Adapter und Erweiterungskarten.

Eigenständige kryptografische Module mit mehreren Chips sind physische Komponenten, bei denen zwei oder mehr IC-Chips miteinander verbunden sind und das gesamte Gehäuse physisch geschützt ist. Beispiele hierfür sind verschlüsselnde Router, sichere Funkgeräte oder USB-Tokens.